Die modulare Open-Source-Datenplattform

Die modulare Open-Source-Datenplattform

Beliebte Data Apps. Kubernetes-nativ. Einfach aufzusetzen und zu betreiben.

Your data, your platform

Open Source, immer aktuell

Data mesh ready

Die 90-Sekunden-ZusammenFassung der Stackable Data PlatForm

Stackable in wenigen Worten

Um dieses Video anzusehen, akzeptiere bitte die Cookies von Youtube

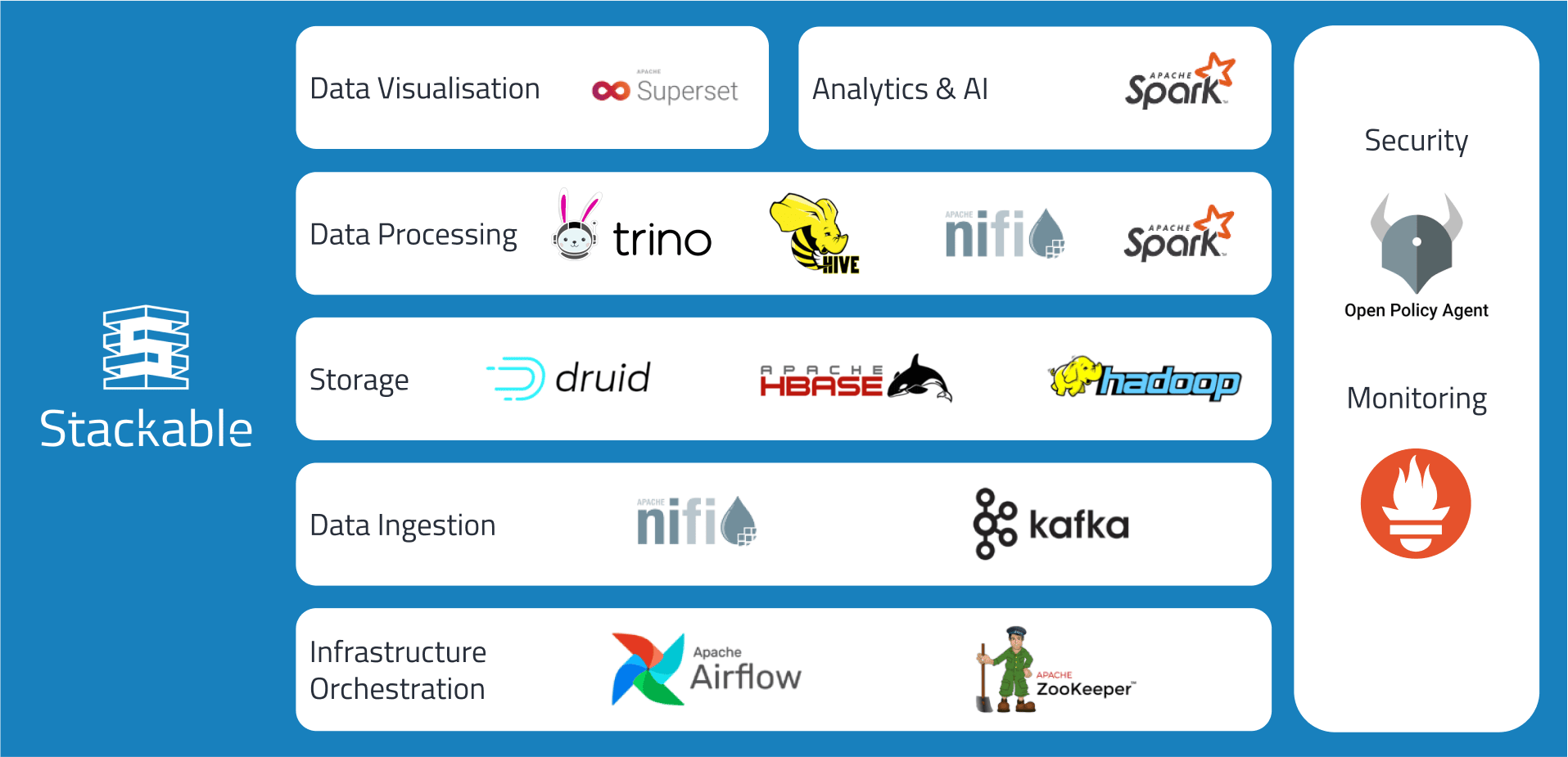

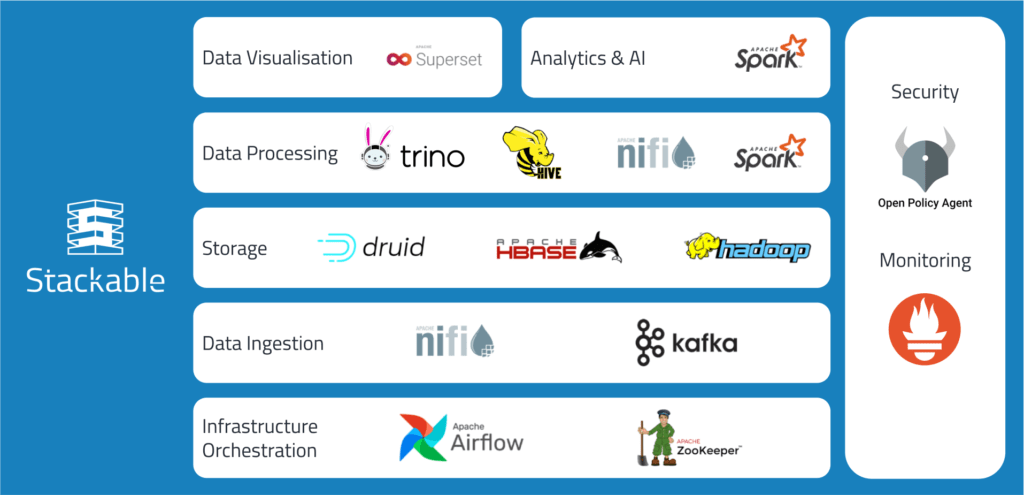

DEINE FLEXIBLE DATENARCHITEKTUR

Hallo Stackable...

Die Stackable Data Platform vereint Offenheit und Flexibilität. Sie bietet Dir eine abgestimmte Auswahl der besten Open Source Data Apps wie Apache Kafka®, Apache Druid, Trino und Apache Spark™. Während andere Anbieter entweder auf proprietäre Lösungen setzen oder die Anbieterbindung vergrößern, verfolgt Stackable einen anderen Ansatz. Sämtliche Apps arbeiten nahtlos zusammen und können im Handumdrehen hinzugefügt oder entfernt werden. Basierend auf Kubernetes läuft die Plattform überall – im eigenen Datencenter oder in der Cloud.

Erstelle einzigartige und unternehmensweite Datenarchitekturen. Die Plattform unterstützt z. B. moderne Data Warehouses, Data Lakehouses, Event Streaming, Machine Learning oder Data Meshes.

data platform Configurator

Deine eigene Datenplattform in wenigen Minuten

stackablectl und ein Kubernetes-Cluster* sind alles, was Du benötigst, um Deine erste Stackable Data Platform aufzusetzen. Innerhalb weniger Minuten bist Du bereit, mit Deinen Daten zu arbeiten. Konfiguriere Deinen Ein-Zeilen-Startbefehl direkt von hier aus.

Ähnlich wie kubectl bietet stackablectl eine einfache Kommando-Schnittstelle zur komfortablen Verbindung mit der Stackable Data Platform. Nutze das Command Line Interface, um Stackable Data Apps in Kubernetes bereitzustellen und zu verwalten. Mit stackablectl kannst Du Komponenten erstellen, löschen und aktualisieren, Deinen neuen Cluster anzeigen und Beispielanwendungen aufrufen.

OPEN SOURCE MIT "PURPOSE"

Ehrlich gute Software.

Stackable wurde 2020 aus der Community heraus gegründet und stellt seine Plattform daher als Open-Source-Produkt mit frei zugänglichem Quellcode und einem kommerziellen Service- und Supportangebot zur Verfügung. In der Stackable Data Platform ist nur Software mit nicht restriktiver Open-Source-Lizenzierung enthalten, was bedeutet, dass Du die Plattform in beliebigem Umfang nutzen kannst, wie Du möchtest.

Wir sind davon überzeugt, dass die Zukunft der Softwareentwicklung in Open Source liegt. Mit Stackable wollen wir diesen Weg gehen und suchen kluge Köpfe, Tüftler und Entwickler, die uns auf diesem Weg als Mitarbeiter oder Mitwirkende begleiten. Ob Pull-Request, Issue oder Github-Kommentar – nimm Kontakt mit uns auf und werde Teil!

GUTE GRÜNDE

Warum Stackable

Stackable ist eine moderne, quelloffene Datenplattform, die flexibel genug ist, um Ihre Anforderungen zu erfüllen.

Alles aus einer Hand

Alle Open Source Tools für Deine moderne Datenplattform aus einer Hand - kein Anbieter-Flickenteppich und nur ein einziger Ansprechpartner.

Unabhängig

Stackable ist zu 100 % Open Source und Cloud-unabhängig. Betreibe Deine Data-Apps im eigenen Rechenzentrum oder in einer beliebigen Cloud, Edge oder hybrid.

Einfache Integration

Einheitliche Schnittstellen für Monitoring, Alerting und Log-Management vereinfachen die individuelle Integration in die Unternehmens-IT.

Flexibel, modular, erweiterbar

Wähle die ideale Kombination von Data-Apps in verschiedenen Versionen und verabschiede Dich von monolithischen Distributionen.

Your data, your platform

Behalte die Hohheit über Deine Daten und vermeide die Bindung an einen Anbieter oder Cloud-Provider durch Open Source und die Implementierung von Interoperabilitätsstandards. Du entscheidest, wo Deine Daten liegen und wer sie sehen kann.

Bereit für das Data Mesh

Die Stackable Data Platform wurde mit Blick auf Data Meshes entwickelt. Sie deckt bereits einen großen Teil Deiner Anforderungen an eine Self-Service-Datenplattform ab und ermöglicht mit Policies as Code eine verteilte Datenverwaltung.

Stabil und verlässlich

Automatische Tests überprüfen täglich die Interoperabilität aller Softwarekomponenten in verschiedenen Versionen auf verschiedenen Kubernetes-Installationen.

Made in Europe

Entwickelt in Europa nach europäischen Standards.

Newsletter

Zum Newsletter anmelden

Mit dem Stackable Newsletter bist Du immer auf dem Laufenden, wenn es um Updates rund um Stackable geht!